#1 디스크 이미징

시스템 환경

OS : Windows10

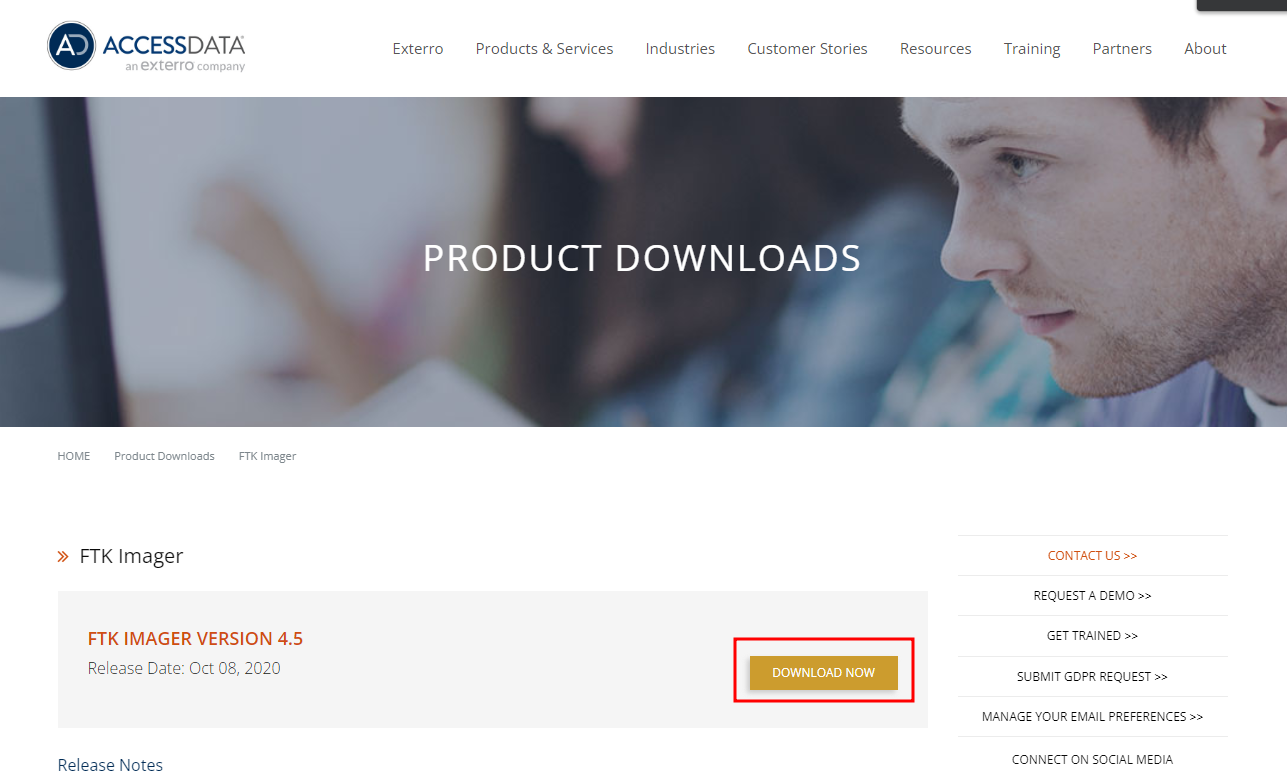

Tools : FTK IMAGER VERSION 4.5, Autopsy

VERSION 4.19.3 FOR WINDOWS

Disk : SanDisk 30GB

들어가며

우선 오늘 실습해볼 건 디스크 이미징, 디스크 마운트, 메모리 덤프, 파일 복구해보려고 한다. 시작에 앞서 준비해야 할 것들이 있다.

자신이 메인으로 사용하는 드라이브 (대표적으로 C 드라이브) 이외에 다른 드라이브가 필요하다. 만약 추가적인 드라이브가 없다면 USB도 가능하다. 오히려 USB가 용량이 적어 실습할 때 시간을 단축할 수도 있다.

또한 Windows를 사용하면 조금 더 편리하다. 물론 Mac OS 유저도 vmware, Parallels를 사용하여 Windows 사용도 가능하지만 약간 불안정하다. 하지만 Mac OS 로컬에서 진행해도 문제는 없다. 이번에 사용하는 두 개의 툴 모두 Mac OS를 지원하기 때문이다.

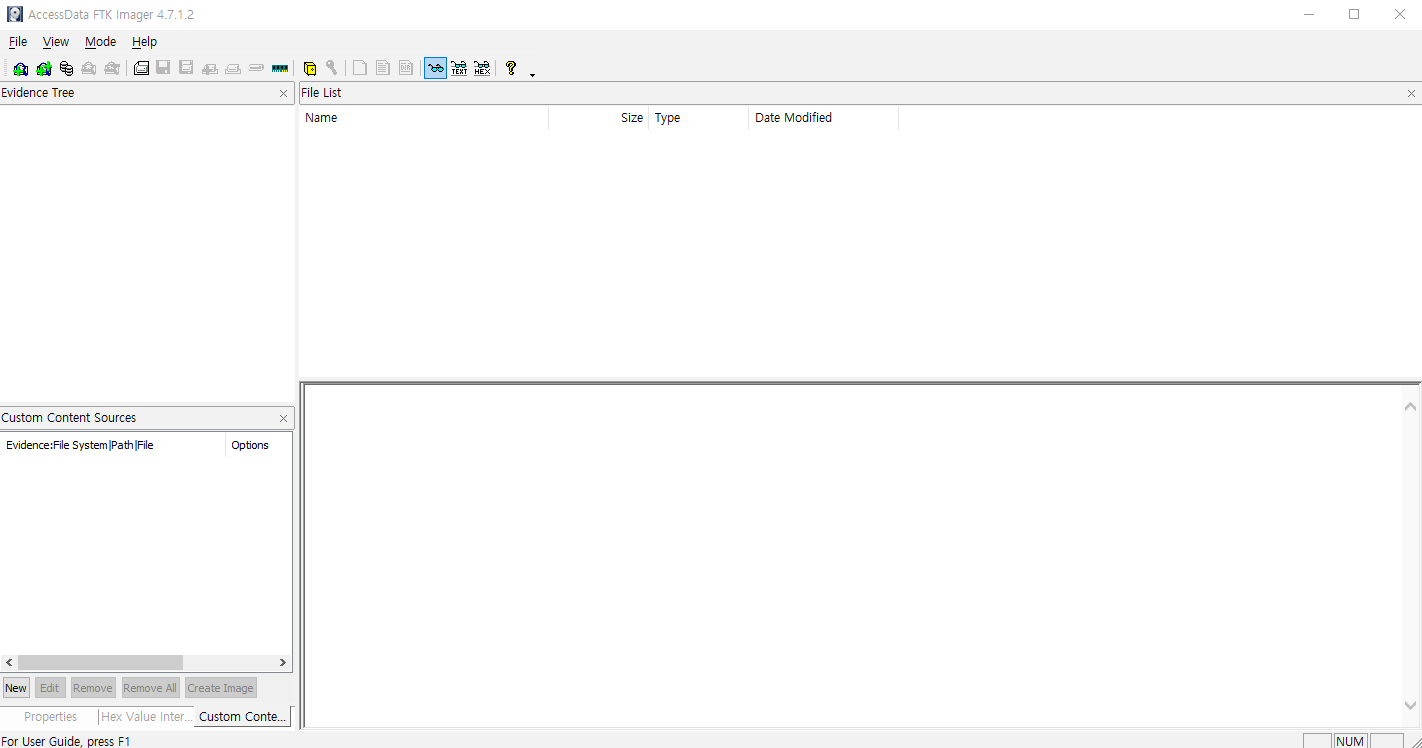

FTK 설치와 실행

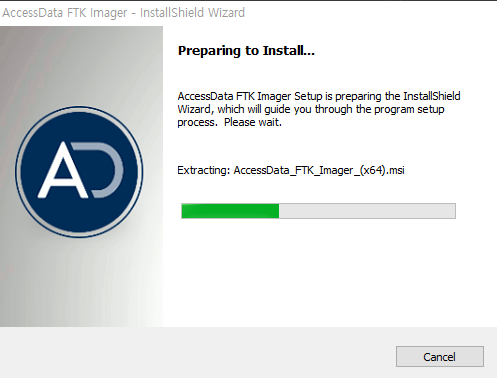

우선 FTK Imager를 설치해야 한다. FTK 설치와 FTK에 관한 내용은 예전 블로그에 작성되어 있다.

위에 블로그를 한번 참고해 주시면 감사합니다.

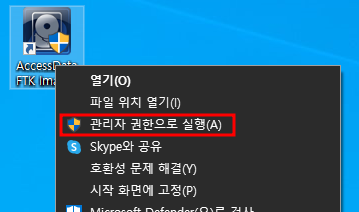

이제 본격적으로 시작이다. FTK 설치를 완료했으면 관리자 권한으로 실행시켜준다.

실습도 중요하지만, 그전에 증거를 확보하는 데 집중을 해야 한다. 수집 순서 - 수집 정보 등을 기록해야 한다.

수집 순서

휘발성 정보 로는 물리메모리(RAM) 처럼 전원이 꺼지면 사라지는 것을 말한다. 대표적으로는 레지스트리/캐시, 프로세스, 쿠키등이 있다 비휘발성 정보 로는 하드디스크가 있지만 컴퓨터 종료 시 사라질 수 있는 휘발성 정보를 우선 수집해야한다.

수집 정보

사용자 정보, 시간, 프로세스, 시스템 버전, 네트워크 정보, 파일 생성/삭제 이력, 메모리 덤프, 레지스트리, 시작 프로그램/서비스, DLL 참조, USB 연결기록, 악성 스크립트 등이 있다.

FTK Imager – 디스크 이미지 생성 FTK Toolkit/Autopsy – 디스크 이미지 분석

증거 제출

포렌식을 진행한 뒤 전자 증거물을 사법기관에 제출해야 한다. 사법기관에 제출하기 위해서는 우선 증거 수집을 한 뒤 1. 활성 데이터 2. 비활성 데이터 3. 증거획득 4. 무결성 확보 5. 증거인정 -> 증거 이송 (이때는 절차 연속성의 원칙을 따라야 한다) 현장에서 증거를 수집하고 증거 제출까지의 모든 것을 기록해야 한다. 거쳐 간 경로, 시간, 담당자 등을 기록한 뒤 증거의 무결성을 증명해야 한다. 마지막으로 데이터 분석을 한 뒤 정밀 검토 -> 보고서 작성으로 마무리가 된다. 증거를 제출 할 때는 명백하게 객관적으로 작성을 해야 한다.

실습 시작

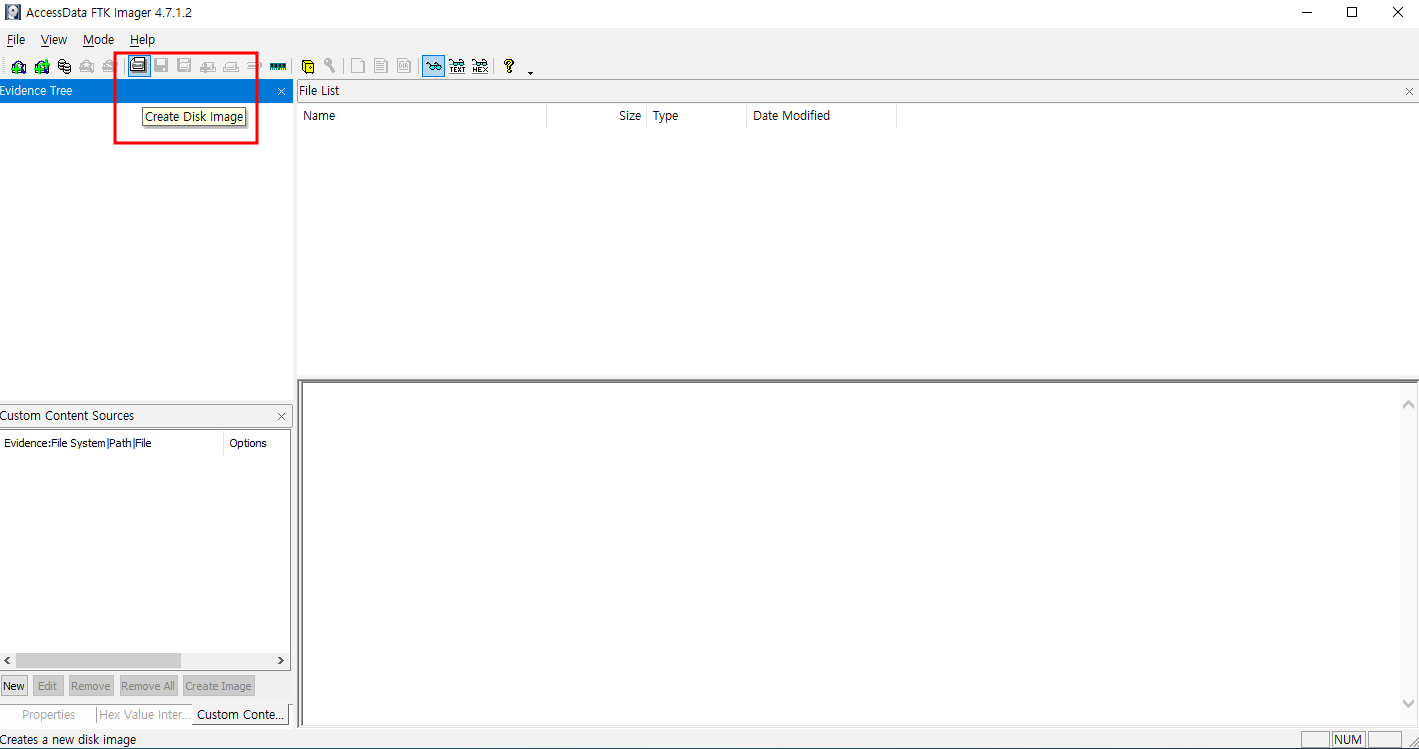

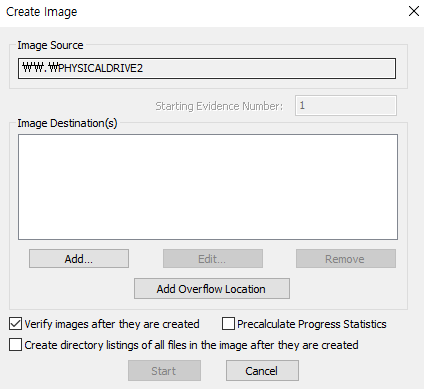

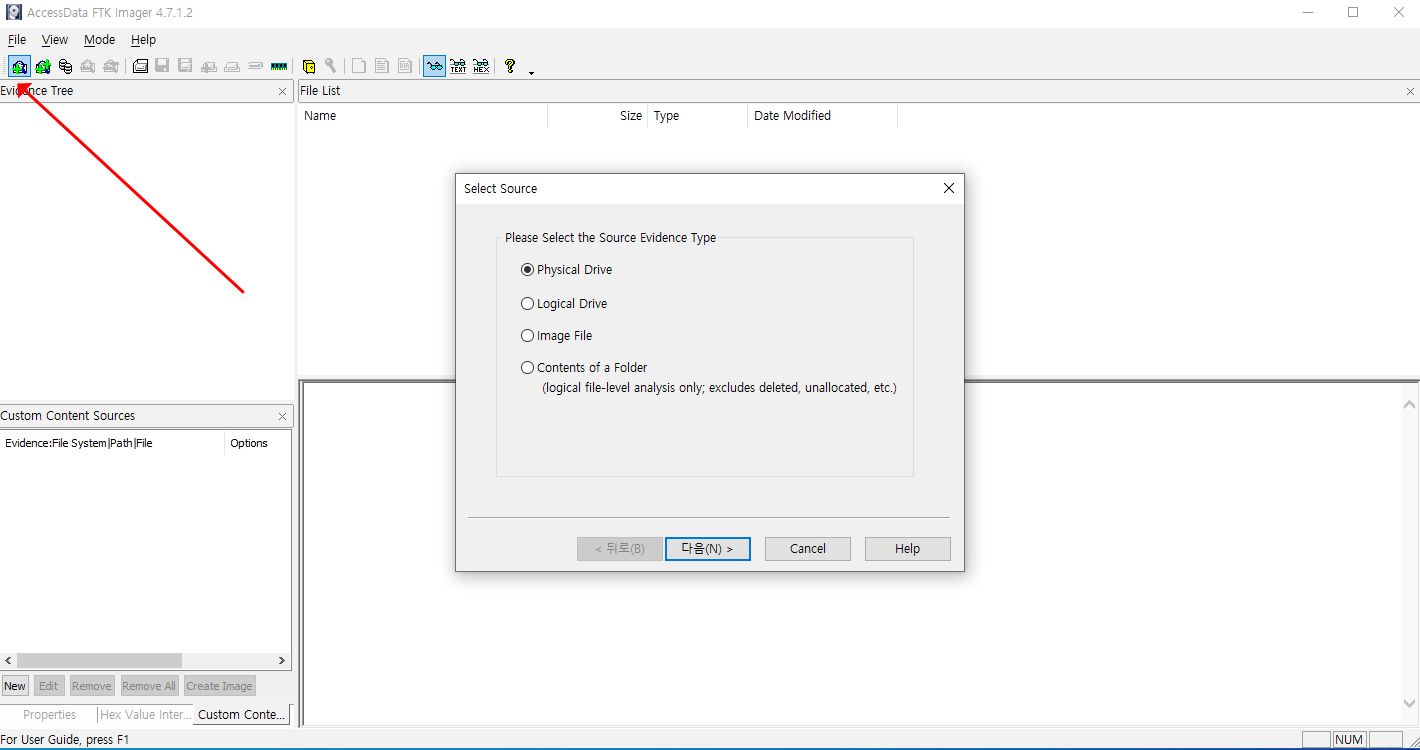

⇧ Create Image Disk 클릭

다음과 같이 사진에서 보이는 것처럼 Create Image Disk를 클릭한다.

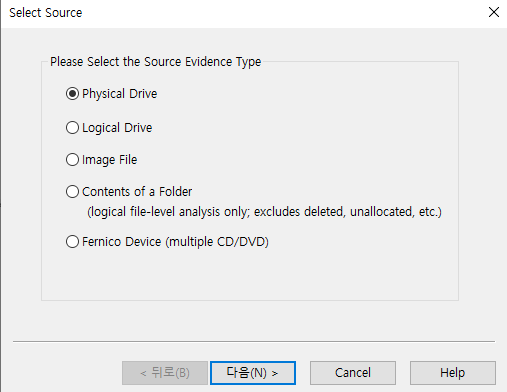

⇧ Physical Drive 선택

현재 USB를 이미징 할거기 때문에 물리적인 드라이브를 선택한다. 하지만 자신이 다른 드라이브 혹은 이미지를 할거라면 다른것을 선택한다.

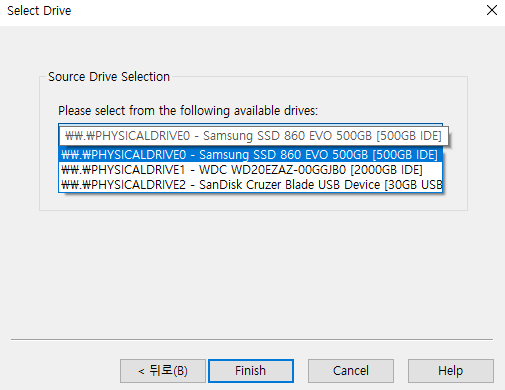

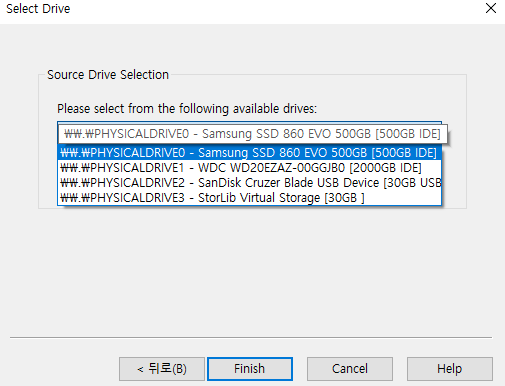

⇧ 위에서 언급한 것처럼 Source Drive Selection에서는 디스크 전체를 이미지 뜨는 것이다. 용량이 적은 것을 선택하는 것이 빨리 추출이 가능하다. 만약 자신이 시간적 여유가 있고 정말 용량 큰 것을 해봐야 한다면 큰 것을 선택해도 상관은 없다. 하지만 본인이 시간적 여유도 없고 원리와 실습을 하는 것이 목적이라면 용량을 적은 것을 선택하면 된다.

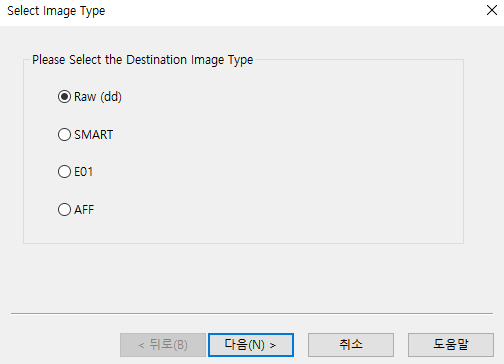

⇧ Image Destination - Add - Select Image Type이 나온다. 여기서 중요한 건 실제로 Raw 혹은 E01이 많이 쓰인다. 필자는 E01이 좀 더 압축된 포맷 파일임으로 E01을 선택했다.

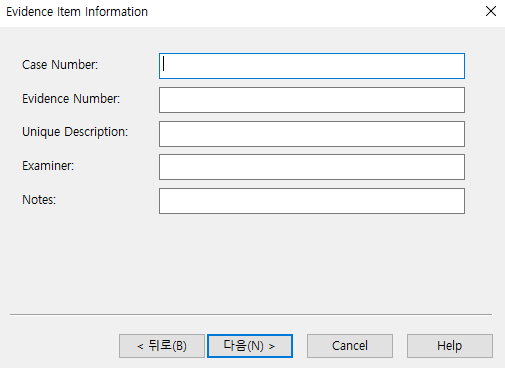

⇧ Evidence Item Information은 실제 수사할 혹은 사법기관에 제출할 때 쓰인다고 한다. 개인적으로 공부할 때는 그냥 다음을 눌러도 상관은 없다.

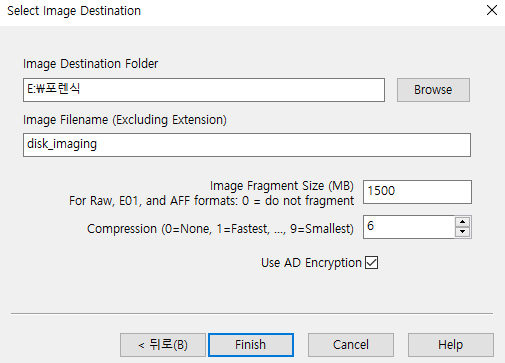

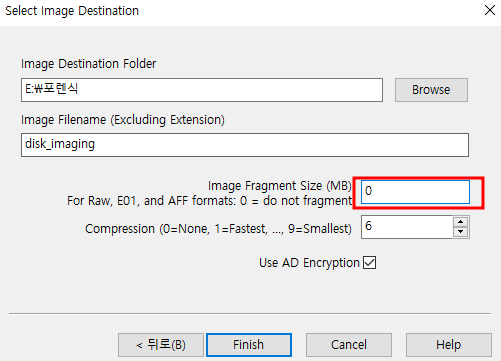

⇧ Select Image Destination에서 설정할 건 별로 없지만, 자신이 원하는 경로를 설정한 뒤 Image Fragment Size = 0으로 설정 한다. 그러한 이유는 이미지를 여러 개로 쪼개지 않고 하나로 저장하기 위해 0으로 설정 한다.

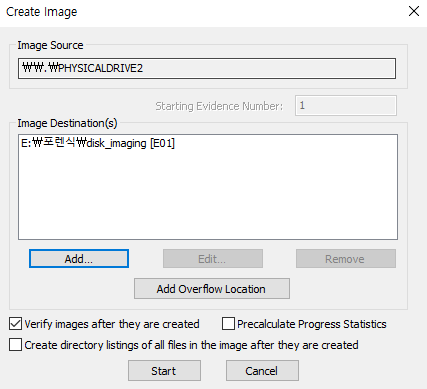

⇧ Start를 클릭한다.

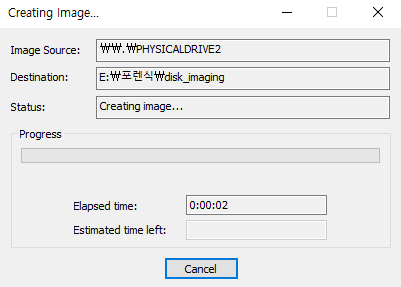

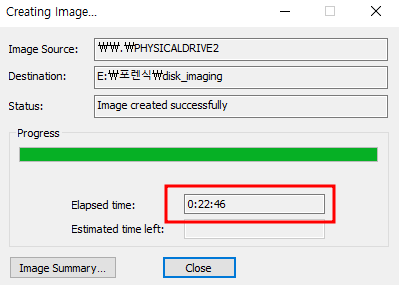

⇧ 여기서부터는 시간 싸움이다. 용량이 크면 클수록 시간이 오래 걸린다.

⇧ 정말 작다고 생각한 용량이지만 22분이라는 시간이 걸렸다. 물론 본인의 컴퓨터 사양과 용량의 차이에 따라 많이 달라진다.

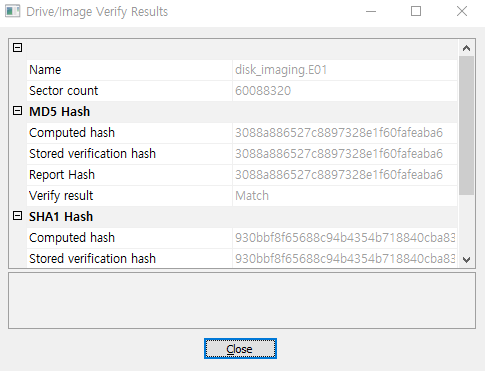

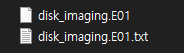

⇧ 파일이 깔끔하게 나온 것을 확인할 수 있다.

디스크 마운팅

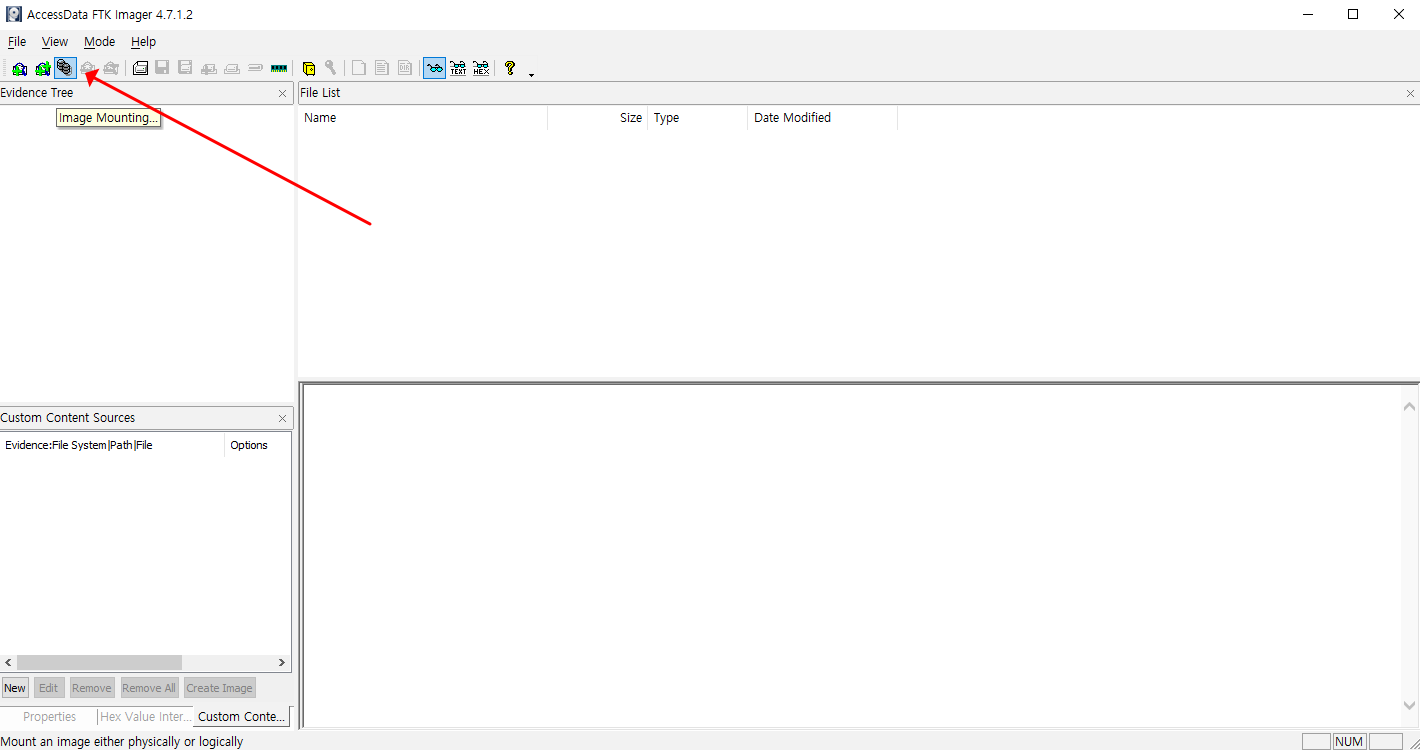

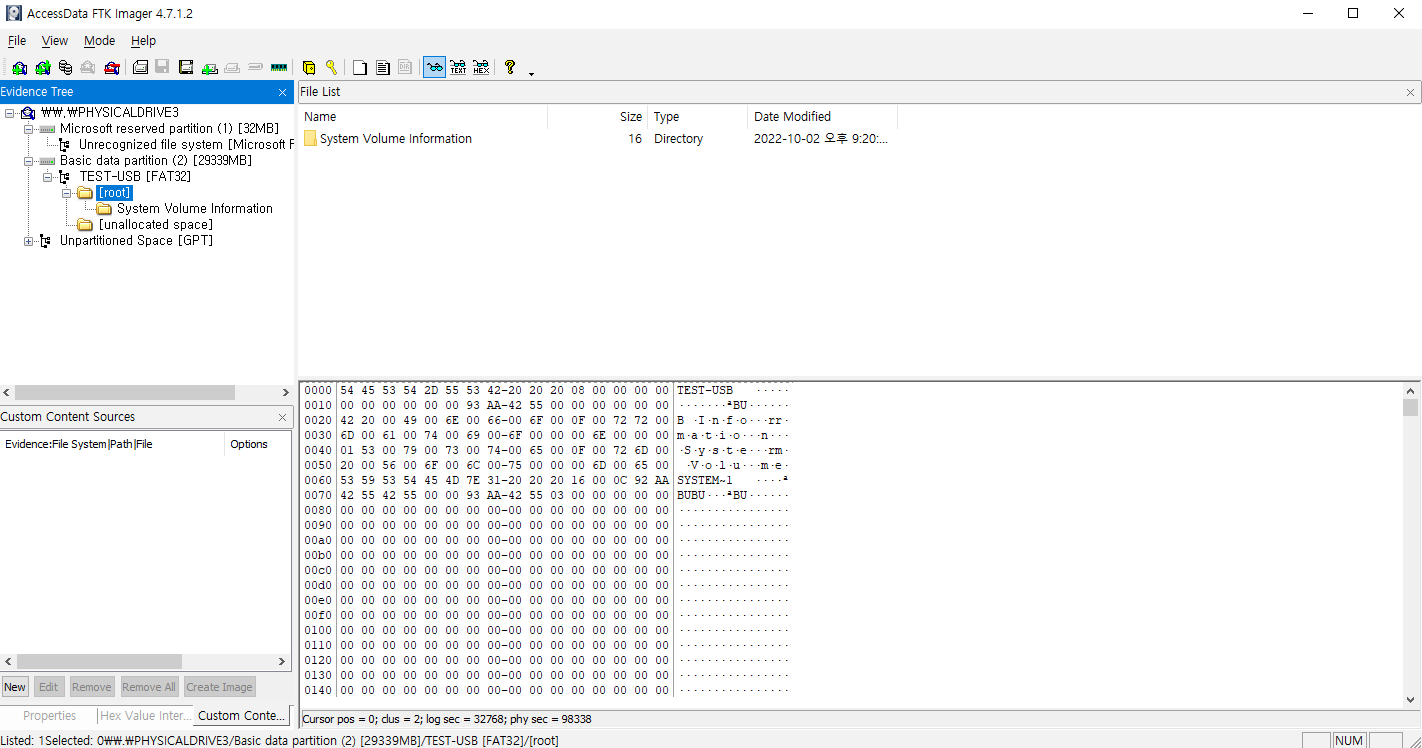

⇧ Image Mounting을 다시 한다. 다음 생성한 이미지 파일을 가져온다.

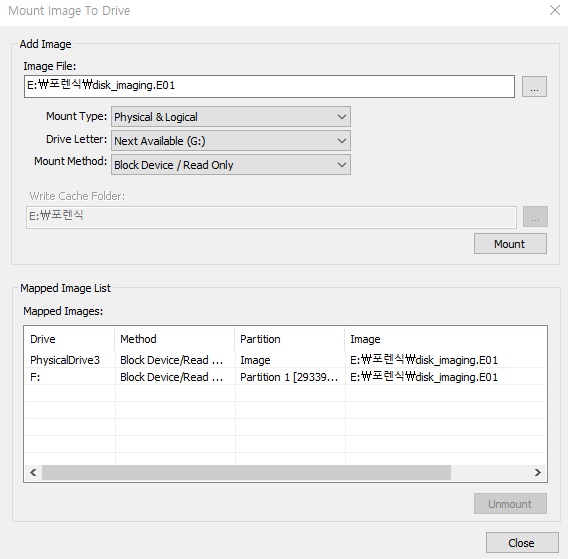

⇧ Mount를 클릭하면 된다. Mount는 드라이브를 하나의 파일로 만드는 Disk Imaging를 다시 하나의 파일을 컴퓨터에 하나의 드라이브처럼 인식하게 해줌 따라서 E드라이으로 추가가 된다.

⇧ 마운트가 된 것을 확인할 수 있다. 만약 이렇게 확인이 안 된다면 다른 방법으로 확인이 가능하다.

⇧ 다시 Select Source를 누른 뒤 Physical Drive를 선택한 뒤 아래 사진처럼 드라이브가 잡힌걸 볼 수 있다.

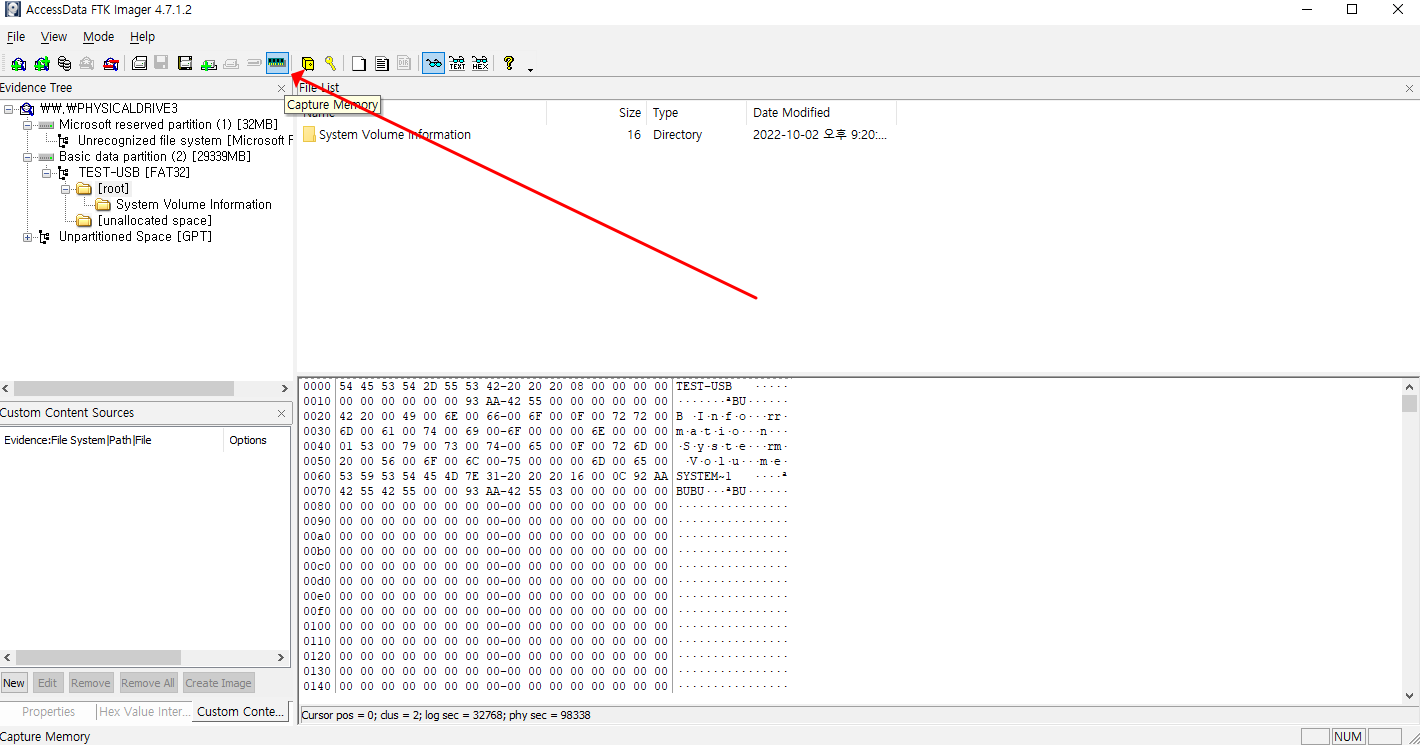

메모리 덤프

⇧ 메모리 덤프는 시스템의 물리 메모리를 파일 형태로 저장하는 방법이다. 우선 Capture Memory 클릭한다.

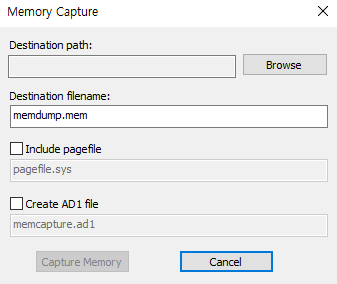

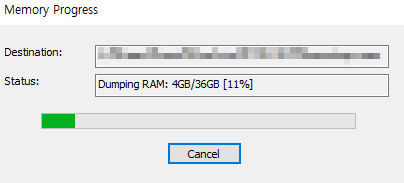

⇧ path 자신이 원하는 경로로 설정하고 나머지는 자신이 원하는 값 혹은 기본값으로 설정한다. 설정이 완료되면 Capture Memory를 눌러주면 된다.

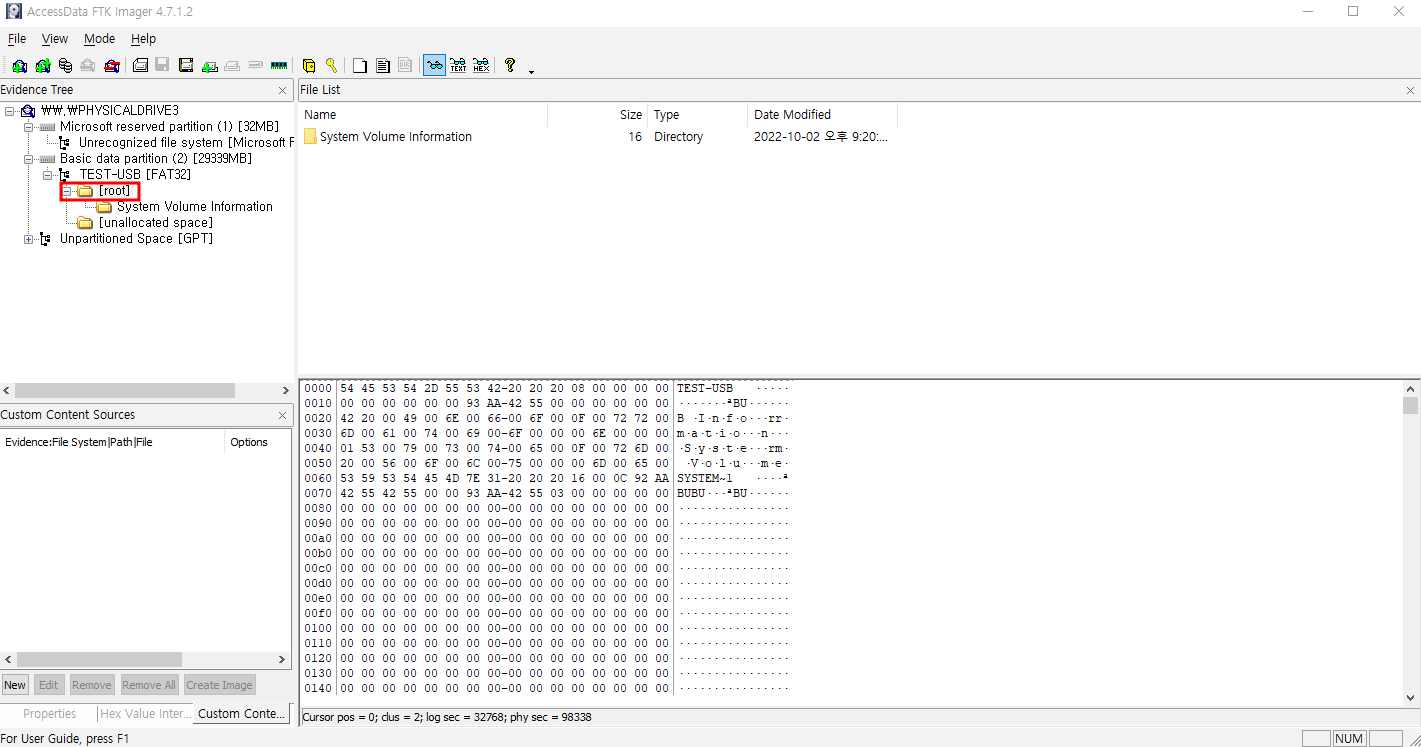

⇧ 디스크 이미징, 디스크 마운트를 하는 방법을 알아봤다. 추후에 HxD에서 확인 해볼 예정이다.

마무리

이렇게 디스크 이미징, 디스크 마운트를 하는 방법을 알아봤다. 물론 이번에 작성한 내용은 극히 일부다. 다음에는 FTK에 있는 여러 가지 기능과 파일 복구하는 방법을 알아보고 다음 글에는 Autopsy로 FTK가 해본 작업을 똑같이 해보려고 한다.

댓글남기기